Mentre l’ondata di infezioni di TeslaCrypt 3.0 continua a crescere, e sta assumendo le dimensioni di una vera e propria epidemia, forse vale la pena affrontare il problema dal lato opposto a quello da cui lo si guarda normalmente: anziché mordersi le mani quando i buoi sono già scappati, mettersi nelle condizioni di limitare i danni qualora fossimo attaccati.

Spesso la considerazione che si fa (e non solo in campo informatico) è tanto a me non succede. Ma bisogna considerare che gli interessi in gioco sono talmente alti che è lecito aspettarsi un progressivo incremento nella efficienza distruttiva del malware, così come nei meccanismi di aggressione dei nostri computer.

Fino a poco tempo fa i ransomware crittografici erano innescati con una sorta di phishing, documenti apparentemente del tutto legittimi che raggiravano i destinatari inducendoli ad attivare il cavallo di troia che immetteva il virus nel computer. Oggi si vanno sviluppando forme alternative di aggressione, come quella di ransom32, che rendono plausibili scenari molto più ampi, sia per quanto riguarda il canale di diffusione dell’infezione, ma anche per i destinatari. Non più solo Windows, ma anche Linux e Mac Osx, e qualche mese fa su github è apparso un proof of concept proprio per l’OS di casa Apple.

Antivirus ed antimalware, poi, in questo caso si sono dimostrati essere protezioni del tutto inefficaci. Per di più, visto che questi tipi di malware non attaccano programmi o sistema operativo, ma solo i dati, non hanno alcun problema a girare nello spazio utente. Quindi anche le protezioni basate sulla limitazioni dei privilegi (come l’UAC di Windows, per intenderci) risultano essere del tutto inefficaci.

Come difendersi?

Il primo livello di protezione è quello di avere una buona strategia di backup. Produrre le copie di sicurezza non è una cosa per nulla banale. Io spesso le definisco la versione informatica del gatto di Schrödinger, perché come nel paradosso del fisico austriaco, lo stato di vita (recuperare i dati) o di morte (non recuperarli) è definito solo quando apri la scatola (ovvero, provi a ripristinare il backup).

A complicare le cose ci sono le strategie funzionali dei cryptovirus, che dopo avere criptato i file presenti sui dischi fissi, passano ad attaccare quelli presenti su tutte le condivisioni di rete raggiungibili. Quindi unità esterne e NAS non sono periferiche affidabili per questo scopo.

Anche le sincronizzazioni automatiche remote, come quelle che si fanno spesso si cloud, non sono di per sé una garanzia sufficiente, perché non è raro che la sincronizzazione venga fatta con dati già criptati dal virus in azione.

Da qui la necessità di una strategia, che consenta di avere a disposizione più versioni degli stessi dati, scalate nel tempo, e su supporti in sola lettura.

Se le copie di sicurezza sono il salvagente che consente di rimanere a galla se la nave dovesse affondare, è ovvio che, però, l’infezione da cryptovirus produrrà comunque danni, perché nessuna copia di sicurezza sarà mai aggiornata all’istante precedente all’infezione. E’ quindi indispensabile la prevenzione, per quanto possibile, che è essenzialmente costituita dal prestare la massima attenzione ai propri comportamenti, cercando di evitare di correre rischi inutili.

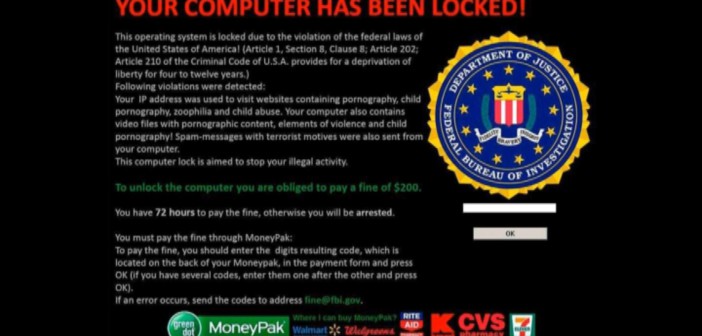

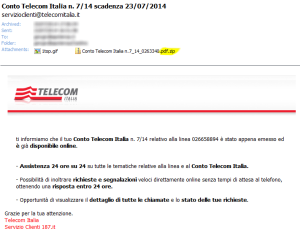

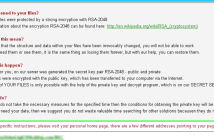

Ad oggi la stragrande maggioranza dei criptovirus utilizza come vettore di infezione un Trojan, un programma nascosto in un messaggio normale, come in questo esempio reale

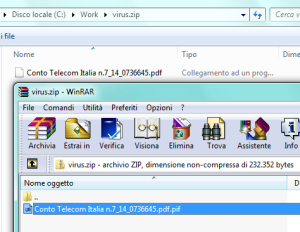

In questo caso l’allegato ha come nome “Conto Telecom Italia n.7_14_0263340.pdf.zip“, e la doppia estensione sfrutta il fatto che windows, per impostazione standard, non visualizza le estensioni per i file noti. Questo consente di tratte in inganno il destinatario, con il .zip nascosto, è più che normale che lo scambi per un banale pdf. Inganno che prosegue anche all’interno dell’archivio compresso: vedete cosa succede aprendolo con esplora risorse di windows e con winrar:

Per esplora risorse è un file .pdf, mentre winrar mostra l’estensione corretta .pif, che è un vecchissimo formato eseguibile.

Due click distratti, ed il computer è infetto.

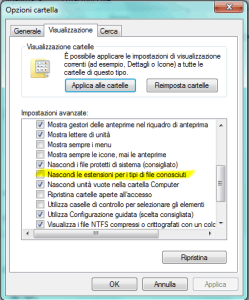

Ridurre (non eliminare) questo rischio è però facile. Prima di tutto, disabilitate l’opzione Nascondi le estensioni per i tipi di file conosciuti

aprendo opzioni cartella (Menù organizza di una qualsiasi directory). Questo renderà sempre visibile l’estensione reale del file, e vi consentirà di capire se il file è effettivamente un documento o invece un file eseguibile.

Poi evitate sempre di aprire i file con un doppio click. Invece salvateli in una directory temporanea, avviate il programma utilizzato per leggerli e da quello aprite i file salvati. Ad esempio, se l’allegato è un .pdf, salvatelo, avviate l’acrobat reader ed aprite dal reader il file salvato. E’ una protezione in più che eviterà di avviare per errore un eseguibile ben mascherato. Se dovesse capitare, avrete solo un messaggio di errore dall’applicativo, e non vi ritroverete con una infezione in atto.

Se il programma ha la possibilità di programmazione (come le macro di office), tenetele sempre disabilitate ed abilitatele temporaneamente solo quando è necessario.

Soprattutto non vi fidate: il tempo delle email di phishing sgrammaticate è passato, oggi è necessario rimanere vigili per evitare brutte sorprese. Considerate sempre internet un luogo ostile in cui non è prudente stare rilassati.

Ed in caso di infezione?

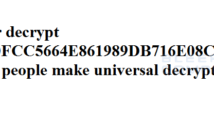

Senza un backup, è raro che sia possibile riportare i buoi nella stalla una volta che sono scappati. In effetti sono ci sono solo pochissime varianti di cryptovirus per cui è stato possibile trovare una forma di decrittazione.

Esiste però un’altra possibilità, costituita dalle cosiddette copie shadow.

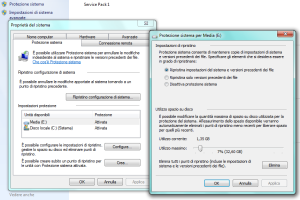

Si tratta di una normale funzionalità di windows, che è per impostazione standard attiva, e che consente di creare automaticamente delle copie di sicurezza interne, utilizzate principalmente per ripristinare il sistema ad una data precedente. E’ configurabile dal pannello di controllo – sistema, selezionando l’opzione Impostazione di sistema avanzate.

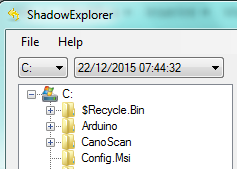

Il sistema di ripristino di windows non è, pero, ben fatto, e recuperare dati dalle copie shadow è scomdo e faticoso. Per utilizzare questa funzione è conveniente utilizzare una utilità freeware molto utile e funzionale, shadowexplorer. Sul sito vi è anche una versione portatile, che non richiede installazione.

Il programma mostra i drive presenti e, per ognuno di essi, un elenco di date in cui è stata effettuata una copia shadow. E’ possibile selezionare sia singoli file che cartelle ed esportare i dati in un qualsiasi punto del filesystem.

Pur non essendo minimamente il sostituto di un backup, è comunque uno strumento da provare per tentare un recupero dei dati perduti.

Purtroppo alcuni virus, come TeslaCrypt ed AlphaCrypt, distruggono le copie shadow come prima azione del processo di infezione. L’operazione, però, non sempre riesce, per cui a volte è possibile recuperare qualcosa anche se si è infettati con queste forme di virus.

Attenzione al fatto che anche altri malware, non crittografici, distruggono le copie shadow e disabilitano la funzione (creazione dei punti di ripristino), per cui non è cosa sbagliata verificare periodicamente che l’opzione sia attiva e funzionante.

2 commenti

Pingback: Nulla di buono sul fronte TeslaCrypt - ilbackup

Pingback: Nulla di buono sul fronte TeslaCrypt