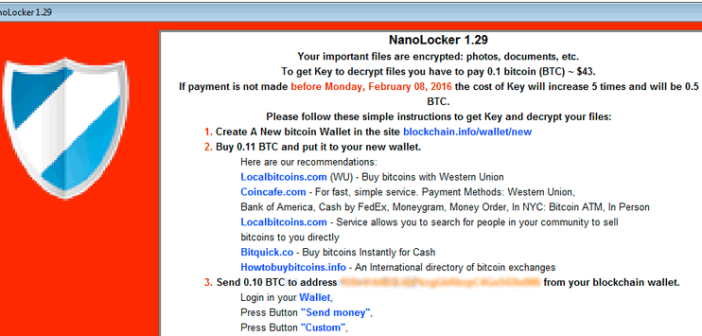

E’ stata da poco pubblicata l’analisi di un nuovo malware crittografico denominato Nanolocker (1.29) .

Utilizza come spesso accade come vettore di infezione un trojan mascherato da pdf che, una volta messo in esecuzione, inizia il processo di crittografazione.

Durante questa fase, che ha ovviamente una durata proporzionale alla quantità di dati da prendere in ostaggio, presenta una vulnerabilità rilevante: conserva temporaneamente le chiavi di crittografazione in chiaro all’interno del computer vittima, nel file (lansrv.ini) utilizzato per gestire il processo di attacco. Lo scopo è probabilmente quello di potere riprendere l’attività di crittografazione anche in caso di riavvio del computer. Alla fine del processo la chiave viene eliminata e quindi non è più accessibile.

La presenza della chiave in chiaro rende possibile l’operazione di decrittazione. Adam, l’autore dell’ottimo lavoro, ha scritto un apposito tool, scaricabile da questo indirizzo. Il programma necessita della runtime di Visual C++ 32 bit, che se non fosse già installata sul computer può essere scaricata dal sito di Microsoft.

E’ però essenziale al suo utilizzo l’avere arrestato il processo di crittografazione prima del suo termine.

Nuova è la modalità di comunicazione con il server di controllo, che avviene utilizzando il protocollo ICMP, un protocollo di servizio e non di comunicazione, ed inviando solo due pacchetti (ovvero pochi byte).

Come sempre rimane essenziale l’attenzione durante la gestione di materiale che proviene dall’esterno del proprio computer, e di disporre di una copia affidabile dei dati.