Ieri è stata scoperta una nuova vulnerabilità nel protocollo sicuro https. Definita FREAK (bizzarro) dai ricercatori che l’hanno portata alla luce, consente in determinate condizioni di potere intercettare traffico che è generalmente ritenuto non visibile ad occhi indiscreti.

Per ottenere questo risultato viene sfruttato un retaggio del passato. Negli anni ’90 negli Stati Uniti esisteva un embargo che impediva l’esportazione di dispositivi o software contenenti sistemi di crittografazione avanzata dei dati. I destinatari dell’embargo erano stati presenti in una lunga lista, che indicava le nazioni verso cui era possibile esportare solo tecniche di codifica più elementari (chiamate appunto export-grade) perchè non rilevanti dal punto di vista militare.

Per garantire la funzionalità del protocollo sicuro nei collegamenti da e verso queste nazioni, l’https prevedeva la possibilità di utilizzare anche queste codifiche deboli.

Con le tecnologie hardware di quegli anni la debolezza era relativa: erano comunque più che sufficienti a garantire una sicurezza adeguata per le comunicazioni. La decodifica avrebbe comunque richiesto un lungo lavoro di calcolo di un supercomputer, attività certo non alla portata di tutti. Al giorno d’oggi, invece, sono invece del tutto inadeguate, perchè sono decifrabili in breve tempo da un qualsiasi PC casalingo.

Nonostante alla fine degli anni ’90 l’embargo sia stato rimosso, questa tecnologia obsoleta – probabilmente per fini di compatibiltà con la base installata – è rimasta invece in molti casi presente ed attiva… ed è stata, probabilmente, dimenticata.

L’attacco Freak, sfruttando questi retaggi del passato consente ad una entità che volesse intercettare il traffico sicuro di istruire il server ad utilizzare la crittografazione debole export-grade, che come abbiamo visto può essere facilmente decodificata, in luogo di forme tecnologiamente più avanzate e sicure. Perchè l’attacco vada a buon fine devono essere vulnerabili sia il server del sito che visitiamo, che il browser che adoperiamo per la navigazione.

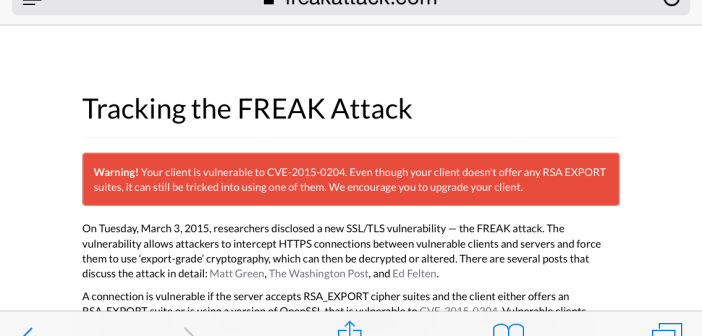

Sul fronte server, i ricercatori hanno riscontrato che oltre il 10% dei siti di grande traffico sono sensibili a questo attacco: l’elenco dei più gettonati è su https://freakattack.com/. Il censimento vede anche la presenza di famosi nomi italiani, come alice.it, ansa.it, aruba.it – per limitarci ai primi tre nella classifica, che si basa sui dati di posizionamento di Alexa.

Lo stesso sito testa anche la presenza della vulnerabilità del browser. Da questo punto di vista molti dei prodotti di ultima generazione sono risultati sicuri, ma non mancano le eccezioni: nella foto, ad esempio il risultato del test effettuato con Safari su IOS8. Apple, al riguardo, ha già comunicato che correggerà la vulnerabilità con il prossimo aggiornamento.